اليوم أريد أن أشارككم بعض النقاط حول CCIE RS .

باعتباره بروتوكول نقل موثوقًا، فإن الهدف الأساسي لـ TCP هو نقل بيانات طبقة التطبيق بشكل صحيح وموثوق وفعال إلى النظير. شبكة IP التي يعتمد عليها TCP هي عالم غابة بدائي، مع فقدان الحزم وخروجها عن النظام والتأخير.

لدى TCP شقيق توأم يسمى UDP، UDP هو بروتوكول قديم كبير، ولكنه مطيع للغاية. في غابة شبكة IP، ينفذ UDP بشكل صارم غرض مالكه (طبقة التطبيق)، سيرسل السيد 1000 حزمة UDP / ثانية، سيرسل UDP بالتأكيد الكثير، ربما تصل الـ 1000 حزمة في النهاية إلى وجهتها فقط 200 حزمة، واختفت الـ 800 الأخرى في عالم الغابة دون أن تترك أثراً.

TCP هو رجل أنيق يشعر بالاشمئزاز الشديد من القواعد الخفية لعالم الغابة ولكنه يتمتع بقدرة كبيرة على التكيف ويمكنه التعامل مع جميع التحديات. كما تلقى TCP تعليمات من رئيسه: أرسل 1000 حزمة إلى الوجهة في غضون ثانية واحدة!

يعبر بروتوكول TCP بشكل ملطف عن أفكاره الخاصة ويمكن إرساله إلى الوجهة بدقة، ولكن الوقت غير مضمون!

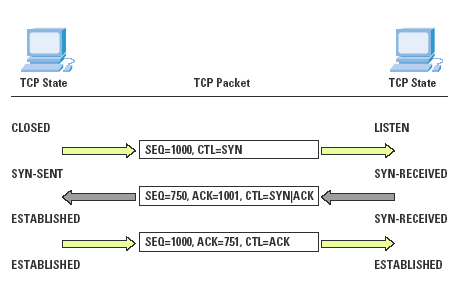

يحب بروتوكول TCP دائمًا تحديد المواعيد. كلما احتجت إلى زيارة الطرف الآخر، ستقول دائمًا مرحبًا (إنشاء اتصال). فقط عندما يكون الطرف الآخر موجودًا ويقبل الموعد (إنشاء اتصال) ستجلب حزمة بيانات رئيسك لزيارة الطرف الآخر.

يقوم TCP بما يلي:

أرسل الحزمة أولاً، وانتظر حتى يتم تأكيد وصول الحزمة، ويمكنك الحصول على وقت ذهاب وإياب RTT

أرسل اثنتين، واستقبل التأكيد، واحصل على RTT الثاني، وأضف متوسط SRTT مع الأول

...

لقد تزايدت بشكل كبير مرتين وتم حساب SRTT.

حتى يتم اكتشاف فقدان الحزمة، أو انتهاء صلاحية مؤقت إعادة الإرسال، أو استلام ثلاثة إقرارات مكررة على الأقل،

1. يقرر TCP إرسال عدد الفهارس في وقت SRTT ليتم تقليصه إلى النصف

2. إذا تم استلام ACK، يتم حساب SRTT بشكل مستمر، ويزداد عدد عمليات الإرسال بشكل خطي، ويرسل SRTT واحد حزمة واحدة إضافية.

3. إذا لم تتلق الإقرار بعد، كرر الخطوتين 1 و2

هذه هي خوارزمية التحكم في التدفق التكيفي لبروتوكول TCP، والتي تحدد مدى سرعة إرسال بروتوكول TCP. وتنتج هذه الصيغة:

معدل التسليم = CWND/SRTT، حيث

CWND = عدد الحزم التي يمكن إرسالها بحجم الحزمة

SRTT عبارة عن RTT سلس، نتيجة لقياسات ديناميكية

إذا لم يتغير SRTT، فكلما زاد حجم CWND، زادت سرعة معدل الإرسال.

إذا لم يتغير CWND، فكلما كان SRTT أصغر، كلما كان معدل الإرسال أسرع.

ولكن بمجرد ازدحام الشبكة، فإن قائمة ذاكرة التخزين المؤقت لجهاز التوجيه تجعل SRTT أكبر، وبالتالي يصبح المعدل أصغر.

إذا تم إسقاط قائمة انتظار المخزن المؤقت (تجاوز الحد الأقصى)، فهذا يعني أن هناك فقدانًا للحزمة، ويمكن للمرسل اكتشافه بالتأكيد، وينخفض الأس CWND، وبالتالي سينخفض المعدل أيضًا بمقدار 1/2.

يستخدم بروتوكول TCP هذا المعدل الصغير للكشف عن ازدحام الشبكة، وزيادة سرعة الإرسال بشكل كبير، واكتشاف فقدان الحزمة، وخفض معدل الإرسال إلى النصف، حتى لا يتم اكتشاف فقدان الحزمة بعد الآن، وزيادة معدل الإرسال بشكل خطي، واكتشاف فقدان الحزمة، وتقليل معدل الإرسال مرة أخرى.

يعتمد مفتاح خوارزمية التحكم في تدفق TCP على فقدان الحزمة. وسواء كانت الحزمة قد فقدت أم لا، فإن هذا هو الأساس الوحيد للحكم على ما إذا كان ذلك خنقًا أم توقفًا.

ومع ذلك، فإن بروتوكول TCP أحادي الجانب للغاية لأنه يعرف الشبكة.

1) الشبكة مزدحمة للغاية وضائعة

2) جودة الخط رديئة، أو فشل فحص CRC، أو فقدان تداخل الإشارة.

3) سوء التقدير الناجم عن عدم ترتيب حزم IP

الحالة 1 فقط تتطلب الكبح، والحالتان 2 و3 ليستا مطلوبتين.

تقترح خوارزمية Google BBR خوارزمية تعتمد على قياس النطاق الترددي في الوقت الفعلي. فهي تقيس وقت الاستجابة لكل حزمة TCP تحتوي على بيانات وتحسب وقت الاستجابة SRTT بشكل ديناميكي، وهو أكثر دقة من وقت الاستجابة SRTT التقليدي المستند إلى TCP لأن وقت الاستجابة التقليدي يقاس خلال فترة زمنية محددة. في بعض الأحيان، لا يتم قياس كل حزمة TCP تحتوي على بيانات.

وفقًا لاتجاه قيمة النطاق الترددي في الوقت الفعلي، سواء كانت تتزايد أو تتناقص. إذا زادت، فهذا يشير إلى وجود مساحة في النطاق الترددي. يمكن أن يكون متفائلاً. على أساس معدل التسليم الحالي، * معامل أكبر من 1، يساوي إضافة دواسة الوقود الصغيرة، ومعدل الإرسال آخذ في الارتفاع.

إذا تم طرحه، فيجب أن تكون حذرًا. بناءً على معدل التسليم الحالي، يكون المعامل أقل من 1، وهو ما يعادل الانقطاع الصغير، ومعدل الإرسال بطيء.

لا تعتمد خوارزمية BBR على فقدان الحزمة، بل يمكنها التغلب على الحساسية المفرطة والاستجابة المفرطة لـ TCP التقليدي لفقدان الحزمة، وتجنب الزيادة والنقصان المفاجئين لمعدل الإرسال، بحيث يتقلب معدل الإرسال الإجمالي ضمن نطاق صغير، وهو أكثر تدريجية وسلاسة.

يعد هذا تحسينًا لخوارزمية التحكم في تدفق TCP التقليدية.

أما بالنسبة لتحسينات TCP الأخرى، فقد تم تصحيحها من خلال خيار TCP، مثل

نافذة التدرج

يستجيب الإقرار الانتقائي لسيناريوهات فقدان الحزم العالية

يجب أن يتعامل الطابع الزمني مع دقة التراجع عن الرقم التسلسلي وقياس RTT

يعالج خيار المصادقة تحديات سلامة البيانات

يجب أن يستجيب ملف تعريف الارتباط TCP لهجمات SYN Flooding DOS

يجب أن يتعامل FAST TCP Open مع تأخير نقل بيانات TCP

يستخدم بروتوكول TCP آلية مصافحة ثلاثية الاتجاهات لإنشاء اتصال. الرسالة الأولى للمصافحة هي حزمة SYN. والرسالة الثانية هي حزمة SYN/ACK، مما يشير إلى أنها تستجيب لحزمة SYN الأولى أثناء استمرار المصافحة. والرسالة الثالثة هي مجرد استجابة معبر عنها كحزمة ACK. إذا تم وضع A كاتصال، فإن B هو المستجيب، والتهديدات المحتملة هي:

1. يستمع المهاجم إلى حزم SYN/ACK التي يرسلها الطرف B.

2. يرسل المهاجم حزمة RST إلى الطرف، ثم يرسل حزمة SYN، ويبدأ الطرف A المزيف اتصالاً جديدًا.

3. يستجيب الطرف B للاتصال الجديد ويرسل رسالة استجابة الاتصال SYN/ACK.

4. يقوم المهاجم بعد ذلك بانتحال شخصية الطرف A لإرسال حزمة إقرار إلى الطرف B.

بهذه الطريقة، يحقق المهاجم وظيفة تدمير الاتصال. إذا اغتنم المهاجم الفرصة لإدخال حزم بيانات ضارة، فإن العواقب تكون أكثر خطورة. يعامل بروتوكول TCP البيانات المنقولة عبر اتصال كدفق بايت، ويرقم البايتات المنقولة بعدد صحيح مكون من 32 بت. يتم إنشاء رقم التسلسل الأولي (ISN) أثناء مصافحة TCP، وترتبط آلية التوليد بتنفيذ البروتوكول. يحتاج المهاجم فقط إلى إرسال طلب اتصال إلى المضيف المستهدف للحصول على آخر رقم تسلسلي متصل، ثم تمرير مسار القياس ذهابًا وإيابًا عبر قياسات متعددة للحصول على وقت ذهابًا وإيابًا RTT لنقل الحزمة بين المضيف المهاجم والمضيف المستهدف. من خلال معرفة آخر رقم تسلسلي متصل وRTT، من السهل التنبؤ برقم التسلسلي المتصل التالي. إذا انتحل المهاجم مضيفًا موثوقًا به لإجراء اتصال TCP بالمضيف المستهدف وتوقع الرقم التسلسلي TCP للمضيف المستهدف، فيمكن للمهاجم انتحال حزمة البيانات الضارة وقبولها من قبل المضيف المستهدف.

يوفر بروتوكول IP نقل حزم البيانات دون اتصال بين الشبكات المترابطة. يرسل بروتوكول IP حزمة بيانات IP استنادًا إلى إدخال عنوان الوجهة في رأس IP. وهذا يعني أنه عند توجيه حزمة بيانات IP، لا يتم التحقق من عنوان المصدر الموجود في رأس IP، ويتم اعتبار عنوان المصدر في رأس IP بمثابة عنوان IP للجهاز الذي أرسل الحزمة.

العنوان. وبهذه الطريقة، فإن العديد من الخدمات التي تعتمد على عناوين مصدر IP للإقرار ستتسبب في حدوث مشكلات وسيتم اختراقها. وأهمها استخدام هجمات مختلفة ناجمة عن انتحال IP.

خذ جدار الحماية كمثال. تسمح بعض جدران الحماية الشبكية فقط بمرور حزم IP التي تثق بها الشبكة. ومع ذلك، نظرًا لأن عنوان IP لا يكتشف ما إذا كان عنوان مصدر IP في حزمة IP هو العنوان الحقيقي لمضيف المصدر الذي يسلم الحزمة، فيمكن للمهاجم استخدام انتحال عنوان مصدر IP لتجاوز جدار الحماية. بالإضافة إلى ذلك، هناك بعض تطبيقات الشبكة التي تستخدم عناوين IP كأساس لتخصيص حقوق الأمان. من السهل على المهاجم الحصول على امتياز باستخدام انتحال عنوان مصدر IP، مما يتسبب في أضرار جسيمة للمهاجم. في الواقع، يمكن لكل مهاجم استخدام IP لعدم التحقق من خصائص عنوان مصدر رأس IP، وملء عنوان IP المزيف للهجوم، بحيث لا يتم اكتشافه.

لدينا موسوعة CCNA Wikipedia، يمكنك الاتصال بنا إذا كنت مهتمًا.

Join Telegram Study Group ▷

Join Telegram Study Group ▷