في هذه المدونة، سيقدم لك SPOTO بعض المعلومات الأساسية حول IPsec VPN، ويمكنك تحسين معرفتك بها. فيما يلي التفاصيل:

IPSec VPN أو VPN

توفر شبكة IPSec VPN اتصالاً آمنًا عبر IP عبر شبكة غير آمنة. تتمتع شبكة IPSec VPN بالميزات التالية:

السرية

نزاهة

مصادقة أصل البيانات

مكافحة الإعادة

قراءة موصى بها:

مقدمة عن VPN - الشبكة الخاصة الافتراضية

قد تكون مهتمًا بمشاهدة هذه الفيديوهات على Cisco VPN

لتنزيل دليل الدراسة الذاتية لـ Cisco VPN IOS

السرية

السرية تعني استخدام خوارزميات التشفير للحفاظ على سرية البيانات.

خوارزمية التشفير

خوارزمية التشفير هي خوارزمية رياضية تطبق البيانات على البيانات، مما يجعل من المستحيل على أي شخص سوى أولئك الذين لديهم مفتاح فك التشفير قراءة البيانات. هناك نوعان من خوارزميات التشفير:-

التشفير المتماثل

التشفير غير المتماثل

التشفير المتماثل

تُعرف خوارزمية التشفير المتماثل أيضًا باسم تشفير المفتاح السري. وكما يوحي الاسم، يوجد مفتاح سري لتشفير البيانات وفك تشفيرها. تتضمن خوارزميات التشفير المتماثل الشائعة ما يلي:

DES (معيار تشفير البيانات) يحتوي على مفتاح 56 بت ويمكن إكماله في أقل من 24 ساعة باستخدام جهاز كمبيوتر حديث.

لم يعد قيد الاستخدام. 3DES (معيار تشفير البيانات الثلاثي) يتم استخدام ثلاثة مفاتيح مختلفة كل منها 56 بت (تشفير DES، فك تشفير DES، تشفير DES) لإنشاء نص مشفر.

لم يتم كسره بعد، ولكن لديه معرفة نظرية.

يتم استخدام مفاتيح AES (معيار التشفير المتقدم) من 128 بت إلى 256 بت للتشفير.

إنه معيار تشفير متماثل يستخدم على نطاق واسع. التشفير غير المتماثل تستخدم خوارزمية التشفير غير المتماثل مفتاحين للتشفير وفك التشفير. يشار إلى هذين المفتاحين بالمفتاحين العام والخاص. بغض النظر عما يتم تشفيره بالمفتاح العام، لا يمكن فك تشفيره إلا بالمفتاح الخاص والعكس صحيح. خوارزمية التشفير غير المتماثلة الشائعة هي الشهادة الرقمية وتوقيع RSA.

نزاهة

في شبكة VPN IPSec، تضمن Integrity عدم تغيير بياناتك أثناء النقل. قبل نقل البيانات من المصدر، يتم استخدام خوارزميات مثل MD5 وSHA لحساب قيم التجزئة الرياضية. بعد أن تتلقى الوجهة البيانات، يتم حساب قيمة التجزئة مرة أخرى، وحتى إذا تم تعديل بت أثناء النقل، فإن قيمة التجزئة لا تتطابق. إذا لم تتطابق قيمة التجزئة، يتم تغيير الحزمة أثناء النقل، وبالتالي سيتم تجاهلها.

مصادقة أصل البيانات

هذا يعني أن الجهازين يصادقان على بعضهما البعض قبل استخدام مفتاح مشترك مسبقًا أو شهادة (بنية أساسية للمفتاح العام) لنقل البيانات الفعلي. وهذا يضمن إرسال واستقبال البيانات مع الطرف الحقيقي.

المشاركة المسبقة - في هذه الطريقة، يتم تطبيق مفتاح واحد على نظيرين. يتم مشاركة هذا المفتاح قبل الاستخدام، لذا فإن الاسم هو المشاركة المسبقة. البنية الأساسية للمفتاح العام - توفر إطارًا لإدارة خصائص الأمان بين النظيرين الذين يتواصلون بشكل آمن عبر شبكات غير آمنة. تتكون البنية الأساسية للمفتاح العام من العديد من العناصر والكيانات الشبكية.

يتم وصف بعضها على النحو التالي: الشهادات الرقمية - تحتوي على معلومات تحدد الأقران بشكل فريد. يتم استخدام نسخة موقعة من مفتاح التشفير العام للاتصال الآمن وصلاحية الشهادة وتوقيع سلطة التصديق التي تصدر الشهادة.

X.509v3 هو إصدار الشهادة الرقمية المستخدم حاليًا. آلية التوزيع - طريقة لتوزيع قائمة إلغاء الشهادة (CRL) عبر الشبكة. يمكن أن تكون بعض الأمثلة الشائعة هي LDAP وHTTP.

الأقران - تتواصل هذه الأجهزة أو الأشخاص بشكل آمن عبر شبكات غير آمنة (تُعرف أيضًا باسم المضيفين النهائيين). سلطة الشهادات (CA) - تمنح الشهادات الرقمية وتحافظ عليها. يمكن أن تكون سلطة شهادات عامة، أو Entrust مثل VeriSign أو يمكن للمؤسسة إنشاء سلطة شهادات خاصة بها. على أنظمة تشغيل خوادم Cisco IOS وMicrosoft وLinux تدفق رسائل PKI

يقوم المضيف بإنشاء توقيع RSA ويطلب المفتاح العام للسلطة التصديقية

CA ترسل له مفاتيح عامة.

يقوم المضيف بإنشاء طلب شهادة وإرساله إلى CA.

ستستخدم سلطة التصديق مفتاحها الخاص لتوقيع طلب الشهادة وإرسال الشهادة إلى المضيف.

المضيف سوف يحفظه.

سيتم استخدام الشهادة للاتصالات الآمنة.

مكافحة الإعادة

هذا يعني أن الإرسال له فعالية زمنية أو حجمية. إذا وصلت البيانات متأخرة، فسيتم اعتبارها معدلة وسيتم إسقاطها. يمكن تعريف خاصية منع الإعادة بالكيلوبايت أو الثواني.

بروتوكولات IPSec

يستخدم IPSec البروتوكولات التالية:

تبادل المفاتيح عبر الإنترنت (IKE)

تغليف الحمولة الأمنية (ESP)

رأس المصادقة (AH)

تبادل مفاتيح الإنترنت

IKE هو بروتوكول يستخدم لإنشاء ارتباطات أمان بين نظراء IPSec. وهو يوفر إطارًا لتبادل معلمات الأمان والسياسات فيما بينهم. ويجب تعريف سياسات الأمان هذه يدويًا بواسطة النظراء. وهو يحتوي على الأنماط التالية:

الوضع الرئيسي

الوضع العدواني

الوضع السريع

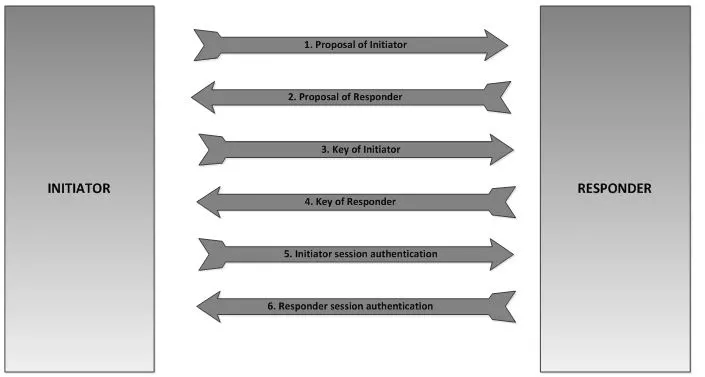

1. يقوم الوضع الرئيسي بتبادل هذه الرسائل الست في ثلاث خطوات على النحو التالي:

الخطوة 1 - تبادل المقترحات

الرسالة 1-سيقوم صاحب المبادرة بإرسال اقتراحه الخاص إلى المستجيب الرسالة 2-سيقوم المستجيب بإرسال اقتراحه الخاص إلى صاحب المبادرة

الخطوة 2 - تبادل المفتاح

الرسالة 3- يرسل البادئ مفتاحه الخاص إلى المستجيب

الرسالة 4- يرسل المستجيب مفتاحه الخاص إلى المبادر

الخطوة 3 - مصادقة الجلسة

الرسالة 5- سيقوم المبادر بالتحقق من صحة الجلسة

الرسالة 6 - سوف يتحقق المستجيب من فهم أفضل للجلسة.

يرجى الرجوع إلى الشكل أدناه. يتم تحويل النمط الإيجابي إلى ثلاث من هذه الرسائل الست. الرسالة المرسلة هي كما يلي: يرسل صاحب المبادرة اقتراحه ومفتاحه إلى المستجيب.

سيتحقق المستجيب من اقتراح الراعي غير المحدد. كما يرسل اقتراحه ومفتاحه الخاصين إلى المبادر. يقوم المبادر بالتحقق من صحة الجلسة. لفهم أفضل، راجع الشكل التالي لأحد نمطي IKE، اللذين لا يمكن استخدامهما إلا في وقت واحد. في الوضع السريع، سيستخدمون SPI (فهرس معلمات الأمان) لإعادة التحقق من خصائصه. ترسل كل حزمة SPI.

مرحلة النظير تتكون مرحلة النظير من المراحل التالية:

المرحلة 15 (اختياري)

المرحلة الثانية من ايك

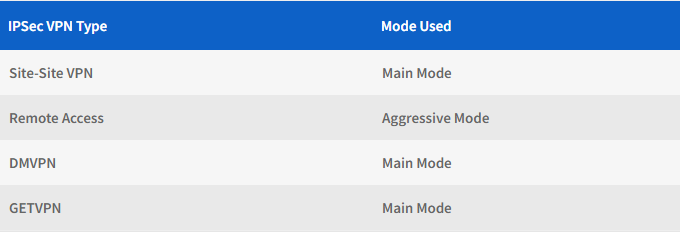

المرحلة 1 في المرحلة 1، والتي تنشئ نفق IKE ثنائي الاتجاه. يتم استخدام مفتاح واحد للتحقق من الجلسة. يعتمد النمط المستخدم على شبكة VPN IPSec.

يمكن استخدام الجدول 1/3 المذكور أدناه كمرجع.

مرحلة IKE 1.5 هذه مرحلة IKE اختيارية. توفر المرحلة 1.5 طبقة مصادقة إضافية تسمى Xauth (المصادقة الممتدة).

يجبر Xauth المستخدمين على المصادقة قبل استخدام اتصالات IPSec.

المرحلة الثانية من IKE

عندما تكتمل المرحلة 1 بنجاح، ابدأ المرحلة 2. إذا لم تكتمل المرحلة 1، فلن تبدأ المرحلة 2 أبدًا. في المرحلة 2، يقومون بإنشاء أنفاق IPSec أحادية الاتجاه متعددة. ينشئ كل بروتوكول ESP (حمولة الأمان المغلفة) أو AH (رأس المصادقة) نفقين.

بروتوكول إدارة مفاتيح جمعية أمان الإنترنت (ISAKMP) IKE هو بروتوكول إدارة يستخدم ISAKMP لتبادل المفاتيح والسمات. يستخدم ISAKMP منفذ UDP 500.

يقوم إصدار IKE بمقارنة الاختلافات بين إصداري IKE، ويوضح الجدول التالي خطوات تبادل رسائل IKE الإصدار 2 من IKE:

IKE_SA_INIT_ (رسالتان)

IKE_AUTH CREATE_CHID_SA (رسالتان)

IKE_ CREATE_SECOND_CHID_SA (اختياري) / (رسالتان)

إيك_سا_إنيت:

يقترح مبادر الرسالة 1 في نفس الوقت أن تكون مادة مصادقة سمة SA الأساسية معادلة للرسالتين 1 و3

IKE_SA_INIT: المستجيبون للرسالة 2 في IKEv1 يعودون إلى مجموعة من الخصائص المقبولة ضمن SA، وتكون مادة المصادقة مكافئة للرسالة 2 و4

IKE_AUTH: مادة مصادقة الرسالة 3 في IKEv1 ومعلومات CHILD_SA أرسلت ما يعادل وضع الرسالة 5 الرئيسي وهو جزء من الوضع السريع في IKEv1

IKE_AUTH: تم إرسال مادة مصادقة الرسالة 4 ومعلومات CHILD_SA بما يعادل وضع الرسالة 6 الرئيسي وهو جزء من الوضع السريع في IKEv1. تم إكمال VTI وGRE وIPSec.

خياري

CREATE_CHILD_SA: يرسل مبادر الرسالة 1 مادة المصادقة الخاصة به ومعرفًا إضافيًا مكافئًا للتبادل الفرعي إلى الوضع السريع

CREATE_CHILD_SA: يرسل المستجيب للرسالة 2 في IKEv1 مادة المصادقة الخاصة به ومعرف التبادل الفرعي الإضافي إلى الوضع السريع في IKEv1

Join Telegram Study Group ▷

Join Telegram Study Group ▷