فيما يلي تقنية ستعرضها SPOTO بالتفصيل. تتضمن SPOTO جميع أنواع التدريب على شهادات تكنولوجيا المعلومات مثل CCIE وCCNA وCISSP وCCNP، وخاصة CCIE DC LAB . علاوة على ذلك، تعد SPOTO أول من اجتاز CCIE DC Lab في العالم. إنها مستقرة للغاية حتى الآن، ويمكنك الاتصال بنا إذا كنت تريد الحصول على مزيد من المعلومات.

هناك أربع مهام رئيسية تشارك في تكوين تشفير IPSec باستخدام المفتاح المشترك مسبقًا على جدار الحماية PIX:

أولاً، قم بالتحضير لـ IPSec

يتضمن الاستعداد لـ IPSec تحديد استراتيجية تشفير مفصلة، بما في ذلك تحديد المضيفين والشبكات التي نريد حمايتها، واختيار طريقة المصادقة، وتحديد التفاصيل حول نظراء IPSec، وتحديد ميزات IPSec التي نحتاجها، وتأكيد الميزات الموجودة. تسمح قائمة التحكم في الوصول بمرور تدفق بيانات IPSec؛

الخطوة 1: تحديد سياسة IKE (مرحلة IKE 1، أو الوضع الرئيسي) بين نظراء IPSec استنادًا إلى عدد النظراء وموقعهم؛

الخطوة 2: تحديد سياسة IPSec (IKE Phase 2، أو Shortcut Mode)، بما في ذلك تفاصيل نظير IPSec، مثل عنوان IP ومجموعة تحويل IPSec والوضع.

الخطوة 3: تحقق من التكوين الحالي باستخدام أوامر "write terminal" و"show isakmp" و"show isakmp policy" و"show crypto map" وأوامر "show" الأخرى؛

الخطوة 4: تأكد من أن الشبكة تعمل بشكل صحيح قبل استخدام التشفير. استخدم الأمر "ping" وقم بتشغيل دفق بيانات الاختبار قبل التشفير للتخلص من حالات فشل التوجيه الأساسية.

الخطوة 5: تأكد من أن قوائم التحكم في الوصول الموجودة في جهاز توجيه الحدود وجدار الحماية PIX تسمح بمرور حركة مرور IPSec، أو يمكن تصفية تدفق البيانات المطلوب.

ثانياً، قم بتكوين IKE

يتضمن تكوين IKE تمكين IKE (و isakmp مرادف له)، وإنشاء سياسات IKE، والتحقق من تكويننا؛

الخطوة 1: استخدم الأمر "isakmp enable" لتمكين أو تعطيل IKE؛

الخطوة 2: إنشاء سياسة IKE باستخدام أمر isakmp policy.

الخطوة 3: قم بتكوين المفتاح المشترك مسبقًا باستخدام الأمر "isakmp key" والأوامر ذات الصلة.

الخطوة 4: التحقق من تكوين IKE باستخدام الأمر "show isakmp [policy]".

ثالثا، تكوين IPSec

يتضمن تكوين IPSec إنشاء قائمة التحكم في الوصول للتشفير، وتحديد مجموعة التحويل، وإنشاء إدخال خريطة مشفرة، وتطبيق مجموعة التشفير على الواجهة؛

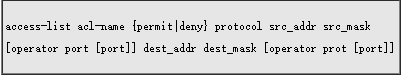

الخطوة 1: استخدم الأمر access-list لتكوين قائمة التحكم في الوصول للتشفير.

على سبيل المثال:

الخطوة 2: قم بتكوين مجموعة التحويل باستخدام الأمر crypto IPsec transform-set.

على سبيل المثال:

الخطوة 3: (اختياري) استخدم الأمر crypto IPsec security-association lifetime لتكوين مدة حياة ارتباط أمان IPSec العالمي.

الخطوة 4: قم بتكوين الخريطة المشفرة باستخدام الأمر crypto map.

الخطوة 5: قم بتطبيق أمر الواجهة وcrypto map map-name interface على الواجهة.

الخطوة 6: تحقق من تكوين IPSec باستخدام أوامر العرض المختلفة المتوفرة.

رابعا، اختبار والتحقق من IPSec

تتضمن هذه المهمة استخدام "show" و"debug" والأوامر ذات الصلة لاختبار والتحقق من عمل تشفير IPSec بشكل صحيح واستكشاف أخطائه وإصلاحها. الفاصل الزمني بين الرسالتين هو 30 ثانية. رسالة الإبقاء على الاتصال في طبقة التطبيق مستقلة عن خيار الإبقاء على الاتصال في TCP.

Join Telegram Study Group ▷

Join Telegram Study Group ▷