جدول المحتويات

يُعد نظام IS-IS بروتوكول توجيه قوي ومتعدد الاستخدامات يلعب دورًا حاسمًا في عالم الشبكات. نشأ هذا البروتوكول من نموذج OSI (الربط بين الأنظمة المفتوحة)، وأصبح IS-IS عنصرًا أساسيًا في توجيه IP الحديث نظرًا لميزاته القوية وقدرته على التكيف. تستكشف هذه المقالة المفاهيم الأساسية لـ IS-IS، وكيفية تشغيله، والمصطلحات الفنية الرئيسية لمساعدتك على اكتساب فهم شامل لهذا البروتوكول الأساسي.

ما هو داعش؟

IS-IS تعني Intermediate System-to-Intermediate System، وهو بروتوكول توجيه مصمم لنقل المعلومات بكفاءة داخل شبكة كمبيوتر، عادةً داخل نظام مستقل مثل شبكة شركة أو مزود خدمة إنترنت (ISP). وعلى عكس العديد من البروتوكولات المشتقة من مجموعة بروتوكولات الإنترنت (TCP/IP)، نشأ IS-IS من مجموعة بروتوكولات OSI، مما يجعله فريدًا بعض الشيء في تشغيله ومصطلحاته.

المكونات الرئيسية لتنظيم الدولة الإسلامية

الأنظمة الوسيطة (IS): هذه هي أجهزة التوجيه في شبكة IS-IS. يشير IS-IS إلى أجهزة التوجيه باعتبارها أنظمة وسيطة، مما يميز بين الأنظمة النهائية (ES)، والتي تكون عادةً أجهزة مستخدم مثل أجهزة الكمبيوتر أو الهواتف الذكية.

عنونة نقطة وصول خدمة الشبكة (NSAP): تستخدم IS-IS عناوين NSAP لتحديد الأنظمة والواجهات داخل الشبكة. يعد نظام العنونة هذا أكثر مرونة وتسلسلاً هرميًا مقارنة بعنونة IP التقليدية.

بروتوكول حالة الرابط: IS-IS هو بروتوكول توجيه حالة الرابط، مما يعني أن كل جهاز توجيه يحتفظ بخريطة للشبكة ويستخدم خوارزميات لحساب أفضل مسار لكل وجهة. وهذا على النقيض من بروتوكولات متجه المسافة مثل RIP (بروتوكول معلومات التوجيه).

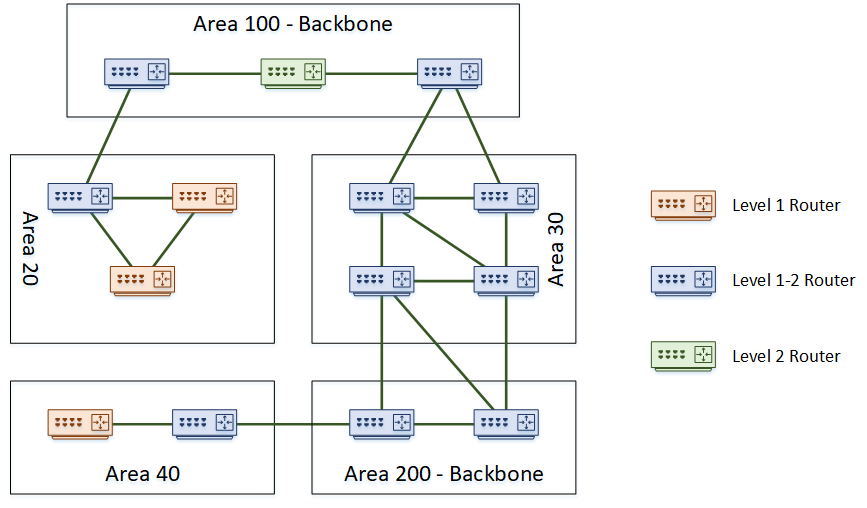

بنية شبكة IS-IS

يعمل نظام IS-IS عن طريق تقسيم الشبكة إلى مناطق. تساعد هذه المناطق في إدارة الشبكات الكبيرة من خلال الحد من نطاق تحديثات التوجيه، مما يحسن الكفاءة وقابلية التوسع.

المناطق: يمكن تقسيم شبكة IS-IS إلى مناطق متعددة. ينتمي كل جهاز توجيه إلى منطقة، وترتبط المناطق ببعضها البعض بواسطة أجهزة توجيه أساسية تتشارك معلومات التوجيه.

المستويات: يدعم IS-IS التسلسل الهرمي المكون من مستويين:

- المستوى 1: التوجيه داخل المنطقة. تتبادل أجهزة التوجيه الموجودة في نفس المنطقة المعلومات.

- المستوى 2: التوجيه بين المناطق. تتبادل أجهزة التوجيه في مناطق مختلفة المعلومات من خلال أجهزة التوجيه من المستوى 2.

نظام الوسيط المعين (DIS): في الشبكات متعددة الوصول، مثل Ethernet، يتم اختيار نظام وسيط معين لإدارة الاتصالات وتقليل النفقات العامة عن طريق إرسال معلومات حالة الرابط نيابة عن جميع أجهزة التوجيه على جزء الشبكة هذا.

عملية داعش

تتبادل أجهزة توجيه IS-IS المعلومات باستخدام وحدات بيانات البروتوكول (PDUs). هناك عدة أنواع من وحدات بيانات البروتوكول، ولكن أهمها:

وحدات PDU الخاصة بـ Hello (IIH - IS-IS Hello): تُستخدم هذه الوحدات لإنشاء علاقات الجوار والحفاظ عليها. ترسل أجهزة التوجيه وحدات PDU الخاصة بـ Hello لتحديد هويتها واكتشاف أجهزة التوجيه الأخرى على الشبكة.

وحدات بيانات حالة الارتباط (LSPs): تحتوي هذه الوحدات على معلومات حول روابط جهاز التوجيه وتُستخدم لبناء صورة كاملة لطوبولوجيا الشبكة. يقوم كل جهاز توجيه بإنشاء وحدات بيانات حالة الارتباط الخاصة به، والتي يتم توزيعها بعد ذلك في جميع أنحاء الشبكة.

وحدات بيانات التسلسل (SNPs): تُستخدم هذه الوحدات لضمان موثوقية ومزامنة بروتوكولات LSP. وهي تساعد أجهزة التوجيه في إدارة بروتوكولات LSP التي تلقتها والتحقق منها.

الميزات الرئيسية لـ IS-IS

قابلية التوسع: يتمتع IS-IS بقابلية توسع عالية، مما يجعله مناسبًا للشبكات الضخمة للغاية. كما أن هيكله الهرمي ومعالجته الفعّالة لتحديثات التوجيه تسمح له بأداء جيد في عمليات النشر المكثفة.

المرونة: تم تصميم IS-IS في الأصل لمجموعة OSI، وتم تكييفه للاستخدام مع IP، مما يجعله متعدد الاستخدامات ومرنًا. وهو يدعم كل من IPv4 وIPv6، مما يجعله جاهزًا للمستقبل.

التقارب السريع: عادةً ما يتقارب IS-IS بسرعة، وهو أمر بالغ الأهمية للحفاظ على استقرار الشبكة وأدائها. وهذا يعني أن الشبكة يمكنها التكيف بسرعة مع التغييرات، مثل فشل الروابط أو تغييرات الطوبولوجيا.

مقاييس IS-IS واختيار المسار

يستخدم IS-IS مقاييس التكلفة لتحديد أفضل مسار إلى وجهة ما. ويمكن تكوين هذه المقاييس بناءً على معلمات مختلفة مثل النطاق الترددي والتأخير والموثوقية. يحسب البروتوكول أقصر مسار أولاً (SPF) باستخدام خوارزمية Dijkstra، مما يضمن التوجيه الأمثل.

المقاييس الواسعة: تدعم IS-IS المقاييس الضيقة والواسعة. توفر المقاييس الواسعة نطاقًا أكبر من القيم، مما يسمح بتحكم أكثر تفصيلاً في اختيار المسار ودعم أفضل للشبكات الحديثة عالية السرعة.

هندسة المرور: يمكن استخدام IS-IS بالاشتراك مع MPLS (Multiprotocol Label Switching) لهندسة المرور. وهذا يسمح لمشغلي الشبكة بتحسين تدفق حركة المرور عبر الشبكة بناءً على متطلبات وقيود محددة.

الأمن في داعش

يعد الأمان جانبًا بالغ الأهمية في الشبكات الحديثة. يتضمن IS-IS العديد من الميزات لتعزيز الأمان، بما في ذلك:

المصادقة: يدعم IS-IS المصادقة النصية العادية والمصادقة المشفرة لتحديثات التوجيه. يساعد هذا في ضمان مشاركة أجهزة التوجيه الشرعية فقط في عملية التوجيه.

تصفية المسار: يمكن لمسؤولي الشبكة تنفيذ تصفية المسار للتحكم في انتشار معلومات المسار. ويمكن أن يمنع هذا المسارات غير المصرح بها أو غير الصحيحة من التأثير على الشبكة.

IS-IS هو بروتوكول توجيه قوي وقابل للتطوير ومرن يلعب دورًا حيويًا في الشبكات الحديثة. هيكله الهرمي، ومعالجته الفعّالة لتحديثات التوجيه، ودعمه لكل من IPv4 وIPv6 يجعله خيارًا ممتازًا للشبكات الكبيرة والمعقدة. إن فهم المفاهيم الأساسية وعمليات IS-IS أمر ضروري لمهندسي الشبكات والمسؤولين الذين يتطلعون إلى تحسين البنية الأساسية لشبكاتهم وتأمينها. سواء كنت تعمل في بيئة مزود خدمة أو تدير شبكة مؤسسية، فإن IS-IS يوفر الأدوات والميزات اللازمة للحفاظ على بنية توجيه موثوقة وفعالة.

Join Telegram Study Group ▷

Join Telegram Study Group ▷