SPOTO Outras lições de exame de certificação de TI 2026

-

CATEGORIASCódigo EXAMENÚMERO DE PERGUNTASCOBERTURAExame 100% PASSADOTESTE GRATUITO

-

Other200+100% cover

-

Other250+100% cover

-

Other100+100% cover

-

Other200+100% cover

-

Other200+100% cover

-

Check Point200+100% cover

-

Check Point200+100% cover

-

Other200+100% cover

-

Luc***2026/02/23order Other ***Hen***2026/02/23order Other ***Ale***2026/02/23order Other ***

-

Mas***2026/02/23order Other ***Mic***2026/02/23order Other ***Eth***2026/02/23order Other ***

-

Dan***2026/02/23order Other ***Jac***2026/02/23order Other ***Log***2026/02/23order Other ***

-

Jac***2026/02/23order Other ***Lev***2026/02/23order Other ***Seb***2026/02/23order Other ***

-

Mat***2026/02/23order Other ***Jac***2026/02/23order Other ***Owe***2026/02/23order Other ***

-

The***2026/02/23order Other ***Aid***2026/02/23order Other ***Sam***2026/02/23order Other ***

-

Lia***2026/02/23order Other ***Noa***2026/02/23order Other ***Oli***2026/02/23order Other ***

-

Eli***2026/02/23order Other ***Wil***2026/02/23order Other ***Jam***2026/02/23order Other ***

-

Luc***2026/02/23order Other ***

-

Mas***2026/02/23order Other ***

-

Dan***2026/02/23order Other ***

-

Jac***2026/02/23order Other ***

-

Owe***2026/02/23order Other ***

-

The***2026/02/23order Other ***

-

Lia***2026/02/23order Other ***

-

Wil***2026/02/23order Other ***

Informações sobre o exame GIAC Certified Incident Handler (GCIH) - 100% de aprovação com SPOTO

O GCIH (GIAC Incident Handler Certification) utiliza uma vasta gama de competências básicas de segurança para verificar a capacidade dos profissionais para detetar, responder e resolver incidentes de segurança informática. Os titulares da certificação GCIH possuem os conhecimentos necessários para gerir incidentes de segurança, compreendendo técnicas, vectores e ferramentas de ataque comuns, bem como para se defenderem e responderem quando esses ataques ocorrem. É difícil passar no exame GCIH sozinho. SPOTO fornece-lhe serviços profissionais GCIH, permitindo-lhe passar no exame GCIH sem formação rigorosa! a garantia de 100% de aprovação é apoiada por especialistas técnicos.

GCIH

100-150 Missões

1049 $ USD

Escolha múltipla

240 minutos

3 anos

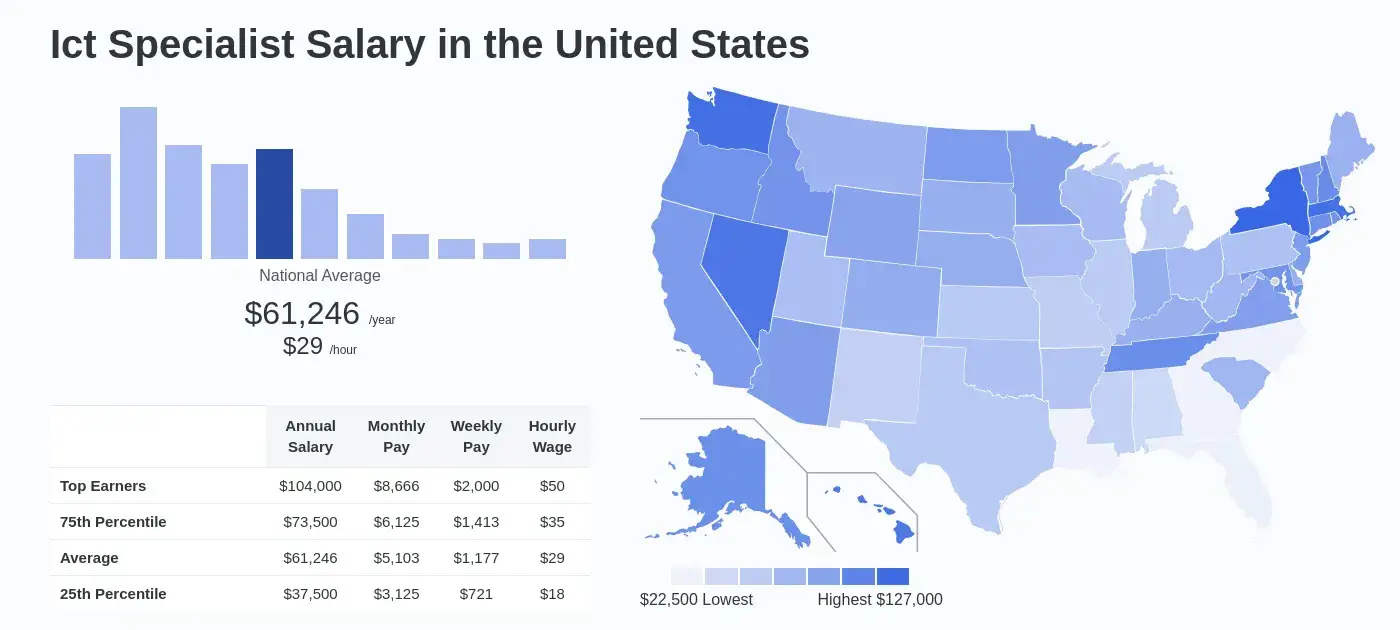

Salário e oportunidades de emprego:

Embora o ZipRecruiter registe salários anuais tão elevados como $122.000 e tão baixos como $17.500, a maioria dos salários do GCIH oscila atualmente entre $29.500 (percentil 25) e $61.000 (percentil 75), com os que ganham mais (percentil 90) a ganharem $96.500 anualmente nos Estados Unidos.Título do emprego

1.Engenheiro de operações de segurança

2.Engenheiro sénior de segurança da informação

3.Engenheiro de segurança sénior

4.Engenheiro de Segurança de Sistemas de Informação

5.Cissp CISA

Áreas do exame GCIH: Tratamento de incidentes e investigação de crimes informáticos

Explorações de hackers de computadores e redes

Ferramentas de hackers (Nmap, Nessus, Metasploit e Netcat)

O GCIH (GIAC Incident Handler Certification) utiliza uma vasta gama de competências básicas de segurança para verificar a capacidade dos profissionais para detetar, responder e resolver incidentes de segurança informática. Os titulares da certificação GCIH possuem os conhecimentos necessários para gerir incidentes de segurança, compreendendo técnicas, vectores e ferramentas de ataque comuns, bem como para se defenderem e responderem quando esses ataques ocorrem. É difícil passar no exame GCIH sozinho. SPOTO fornece-lhe serviços profissionais GCIH, permitindo-lhe passar no exame GCIH sem formação rigorosa! a garantia de 100% de aprovação é apoiada por especialistas técnicos.

GCIH

100-150 Missões

1049 $ USD

Escolha múltipla

240 minutos

3 anos

Salário e oportunidades de emprego:

Embora o ZipRecruiter registe salários anuais tão elevados como $122.000 e tão baixos como $17.500, a maioria dos salários do GCIH oscila atualmente entre $29.500 (percentil 25) e $61.000 (percentil 75), com os que ganham mais (percentil 90) a ganharem $96.500 anualmente nos Estados Unidos.Título do emprego

1.Engenheiro de operações de segurança

2.Engenheiro sénior de segurança da informação

3.Engenheiro de segurança sénior

4.Engenheiro de Segurança de Sistemas de Informação

5.Cissp CISA

Áreas do exame GCIH: Tratamento de incidentes e investigação de crimes informáticos

Explorações de hackers de computadores e redes

Ferramentas de hackers (Nmap, Nessus, Metasploit e Netcat)

Sobre os detalhes do exame GIAC Certified Incident Handler (GCIH)

1.Certificação GIAC para o tratamento de incidentes (GCIH)

Os detentores da certificação GCIH possuem as competências necessárias para gerir incidentes de segurança, conhecendo estratégias, vectores e ferramentas de ataque comuns, bem como para se protegerem e responderem a esses ataques quando estes ocorrem.

2.GIAC Certified Incident Handler (GCIH) Áreas abrangidas

- Tratamento de incidentes e investigação de crimes informáticos

- Explorações de hackers de computadores e redes

- Ferramentas de hackers (Nmap, Nessus, Metasploit e Netcat)

3.A quem se destina a Certificação GCIH?

- Responsáveis por incidentes

- Líderes de equipas de tratamento de incidentes

- Administradores de sistemas

- Profissionais de segurança

- Arquitectos de segurança

- Qualquer pessoal de segurança que seja socorrista

4.Objectivos de certificação do exame GCIH e declarações de resultados

Em situações actuais, o candidato demonstrará ter consciência de como reconhecer, defender-se e minimizar os ataques de "drive-by".

Pivotagem e ataques aos pontos finais

O candidato demonstrará ter consciência de como identificar, defender e atenuar os ataques a pontos terminais e ataques pivotantes.

Técnicas de evasão

O candidato demonstrará ter consciência de como reconhecer, defender e atenuar os métodos utilizados pelos atacantes para mascarar a sua presença e eliminar as provas de comprometimento.

Investigações cibernéticas e resposta a incidentes

O candidato deverá ser capaz de explicar o que é o tratamento de incidentes e por que razão é necessário, bem como demonstrar conhecimento da metodologia de gestão de incidentes PICERL e das melhores práticas do sector em matéria de resposta a incidentes e investigações cibernéticas.

Investigações sobre memória e malware

O candidato deve demonstrar conhecimento das etapas necessárias para efetuar uma análise forense básica da memória, tanto em sistemas tradicionais como em sistemas de computação em nuvem, incluindo a recolha e análise de processos e ligações de rede, bem como a análise básica de malware.

Metasploit

O candidato deve demonstrar conhecimentos sobre como reconhecer, defender-se e atenuar os ataques Metasploit.

Netcat

O candidato deve demonstrar que sabe como detetar, defender e reduzir a utilização de tecnologias encobertas como o netcat.

Investigações por uma rede

O candidato deverá demonstrar conhecimento das etapas necessárias para efetuar investigações eficazes de dados de redes digitais.

Ataques num ambiente em rede

O candidato será capaz de identificar, defender e atenuar ataques em ambientes de utilização partilhada, como o Windows Active Directory e ambientes de nuvem.

Quebra de senhas O candidato deve demonstrar um domínio completo dos três métodos de quebra de senhas.

Os ataques pós-exploração são um tipo de ciberataque que ocorre depois de uma exploração ter sido

The candidate will show a comprehension of how attackers maintain persistence and collect data, as well as

5.Por que escolher o SPOTO GIAC Certified Incident Handler GCIH Certification Exam dumps?

Porque SPOTO fornece verificado GIAC Certified Incident Handler GCIH dumps de certificação, e as perguntas e respostas dos dumps SPOTO são consistentes com os exames de certificação reais. Os testes práticos SPOTO GCIH permitem-lhe dominar o exame num curto espaço de tempo, obter a certificação e avançar na sua carreira sem as longas horas de estudo.

SPOTO fornece lixeiras reais do exame GCIH para garantir que os candidatos 100% passem no exame de certificação GCIH. Milhares de candidatos já usaram o GCIH dumps 2022 para obter a certificação.

6.Os tópicos abordados no exame GCIH incluem:

Tratamento e resposta a incidentes: This includes identifying, categorizing, prioritizing and responding to incidents.

Rede TCP/IP:Isto inclui protocolos de rede comuns, métodos de análise de tráfego e princípios de segurança que protegem estas redes.

Análise e deteção de malware: This includes the identification and analysis of malware as well as methods for detecting and preventing its infection.

Segurança das aplicações Web:Este termo engloba ataques comuns contra aplicações Web, bem como métodos para as proteger.

Testes de penetração:envolve a identificação de vulnerabilidades em sistemas e redes, testando simultaneamente os controlos de segurança para avaliar a sua eficácia.Análise forense e engenharia inversa:incluem métodos de recolha de provas relativas a incidentes, bem como de engenharia inversa de malware.

Informações sobre ameaças:Isto inclui métodos de recolha e análise de informações sobre ameaças para detetar potenciais ameaças.

Operações e gestão de segurança:Isto inclui as melhores práticas para procedimentos de resposta a incidentes, bem como processos de gestão da segurança.

Últimos relatórios de aprovação dos candidatos SPOTO

Histórias de Sucesso GIAC GCIH simulados exame Online do Mundo

Teste prático RELACIONADO

Quanto você pode ganhar com a certificação?

Profissionais certificados podem ganhar até 40% a mais do que colegas não certificados.

Histórias de Sucesso GIAC GCIH simulados exame Online do Mundo